Installer truecrypt sur Elive

Truecrypt est un utilitaire graphique (mais aussi utilisable en console) de cryptage de données. Il existe des dizaines de systèmes de cryptage différents mais celui-ci à la particularité de non seulement être convivial mais en plus d’être multiplateforme (votre disque est donc lisible par linux mais aussi windows et mac…

L’exemple ici prépare un disque entier au cryptage. (/dev/sdb)

L’installation de truecrypt n’est pas chose aisée sous debian (ici Elive), ou disons qu’il y a un ou deux trucs à savoir…

Tout d’abord il faut télécharger les sources de Truecrypt puisqu’aucun paquet n’est encore disponible pour notre debian chérie… On va donc sur le site de Truecrypt et on récupère l’archive des sources actuelles. (ici 6.2a tout en bas de la page)

Une fois téléchargées on les extrait:

$ tar -xvzf Truecrypt-6.2a.tar.gz

$ su

Vérification des dépendances requises pour la compilation:

# apt-get install build-essential fuse-dev libwxgtk2.8-dev

Il faut ensuite télécharger les clés de sécurité avant de compiler:

# wget ftp://ftp.rsasecurity.com/pub/pkcs/pkcs-11/v2-20/pkcs11.h

# wget ftp://ftp.rsasecurity.com/pub/pkcs/pkcs-11/v2-20/pkcs11f.h

# wget ftp://ftp.rsasecurity.com/pub/pkcs/pkcs-11/v2-20/pkcs11t.h

On passe enfin à la compilation:

# make

Lorsque c’est fini on obtient un exécutable qu’il nous reste à copier dans notre chemin d’exécutables (PATH): Par exemple:

# cp Main/truecrypt /usr/bin/truecrypt

Il ne vous reste plus qu’à effacer les fichiers précédemment décompressés et vous déconnecter du compte root

ensuite un petit

$ esu truecrypt (esu est l’équivalent de gtksu ou kdesu permettant de lancer des applications en root après avoir entré son mot de passe)

Et vous voilà lancé…

Passons maintenant à l’utilisation proprement dîte de l’application:

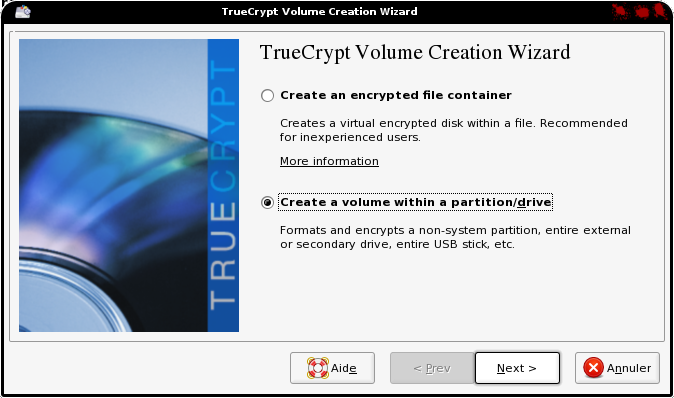

Au premier lancement, un assistant de configuration se lance on crée notre premier volume:

On choisit d’abord s’il on veut un fichier crypté ou un/e disque/partition entièr/e.

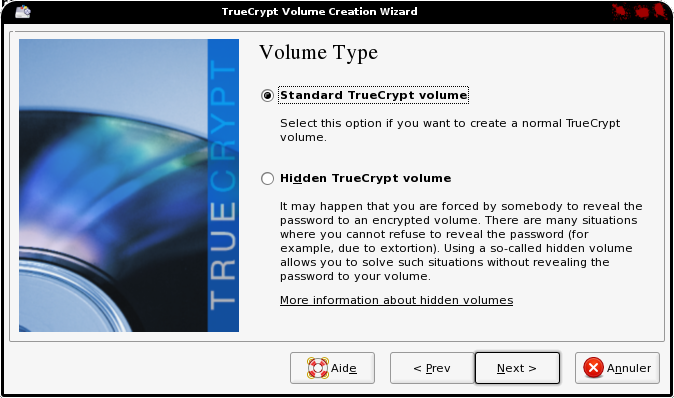

Ensuite on choisit s’il s’agit d’un volume standard ou caché.

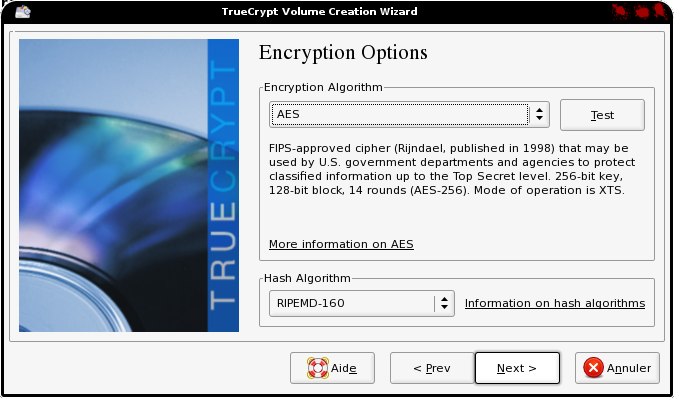

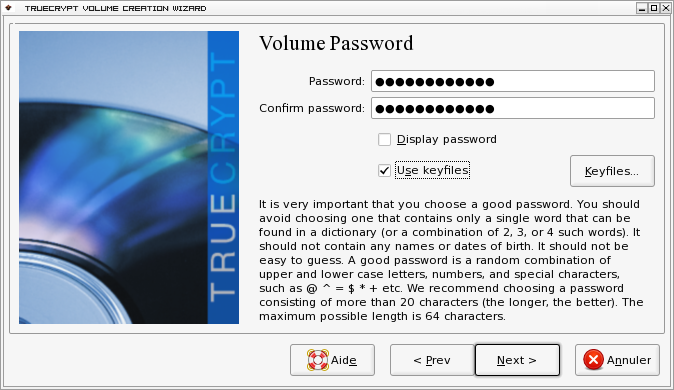

On finit après avoir choisit son algorythme de cryptage (celui par défaut étant déjà pas mal), et un mot de passe bien sûr ;).

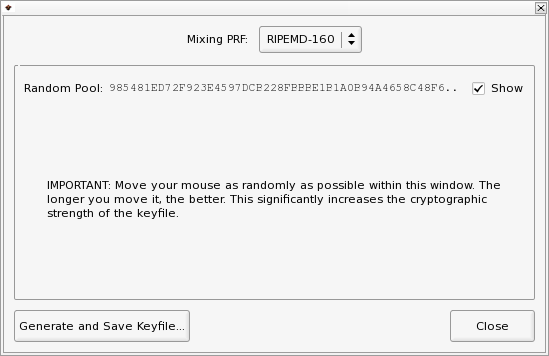

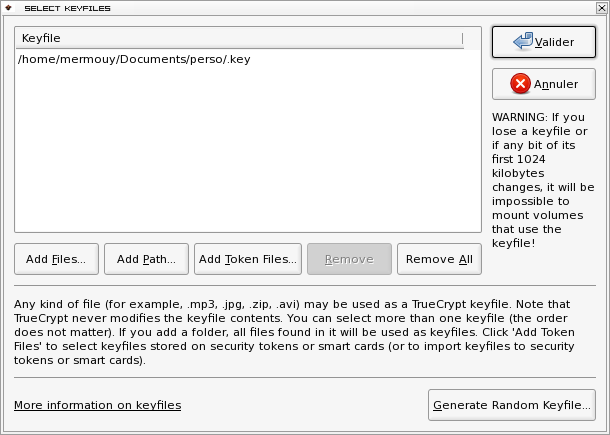

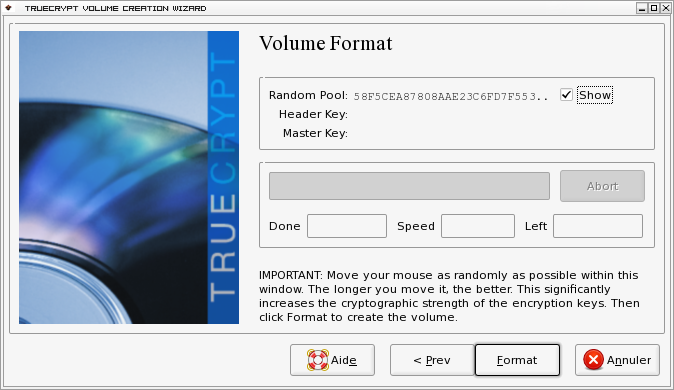

Ensuite il faut encore choisir si un fichier de cryptage doit être utilisé c’est à dire, si en plus du mot de passe vous devez indiquer un fichier bien précis pour être autorisé à monter le volume. Celui-ci peut-être généré pour l’occasion de façon aléatoire il vous faudra alors remuer votre souris…

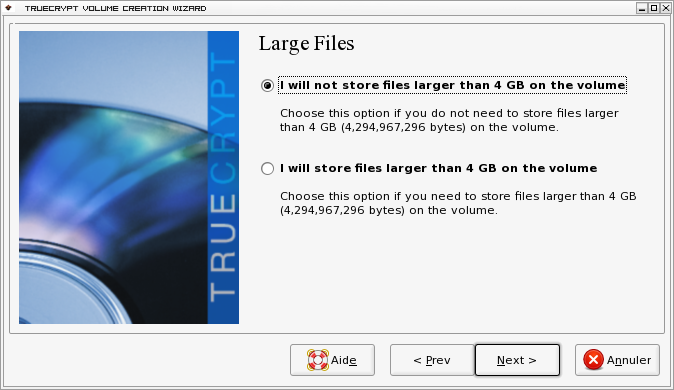

Va-t-on utiliser des fichiers de plus de 4Giga?

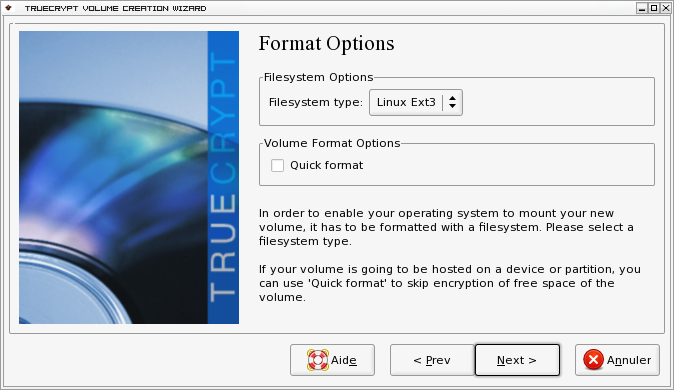

Pour formater le volume, on choisira entre ext2 et ext3 pour des systèmes unix et fat si on veut accéder à ce volume depuis windows… (ici c’est ext3 je n’utilise que linux sur cette machine)

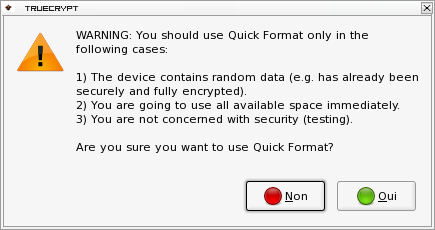

Si notre volume est un disque entier ou une partition entière, on peut cocher l’option rapide qui n’encryptera pas l’espace libre…

Et enfin encore un remuage de souris intempestif afin d’augmenter le cryptage puis on formatte. (! ça peut être très long, chez moi pour un disque de 250 Gigas il annonce 2 heure de formattage!)

Ceci fait votre volume crypté est montable…

Reste une dernière petite manip pour lancer truecrypt au démarrage de votre session

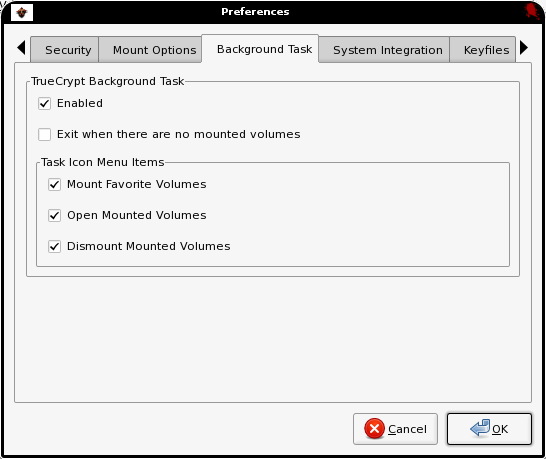

Il vous faut modifier une option de truecrypt pour éviter à l’application de se fermer si aucun volume n’est monté, puisqu’au lancement de notre session aucun volume n’est monté, il se fermerait dès qu’on cliquerait pour le fermer.

Un p’tit saut dans les préférences:

Il ne nous reste plus qu’à lancer l’application au démarrage en créant une nouvelle application dans les menus d’enlightenment.

En résumé:

Configuration ==> Panneau de configuration ==> Applications ==> Nouvelle Application

- Lui choisir un nom (par exemple truecrypt)

- Inscrire : esu truecrypt dans ‘executable’

- Commentez éventuellement… Validez